حملات Man-in-the-Middle (MITM) یکی از پیچیدهترین و خطرناکترین انواع حملات سایبری هستند که میتوانند به نقض حریم خصوصی و سرقت اطلاعات حساس منجر شوند. در این نوع حملات، مهاجم بهطور مخفیانه وارد ارتباط بین دو طرف میشود و میتواند دادههای رد و بدل شده را شنود یا تغییر دهد. شناخت این تهدیدات و راههای مقابله با آنها، برای حفظ امنیت و حریم خصوصی در فضای دیجیتال ضروری است. در ادامه به بررسی ابزارها و خطرات حملات MITM و روشهای پیشگیری از آنها خواهیم پرداخت.

حملات Man-in-the-Middle (مرد میانی) چیست؟

حملات MitM گاهی هم به عنوان حملات monster-in-the-middle، machine-in-the-middle، monkey-in-the-middle و man-in-the-browser نامیده میشوند. Man-in-the-browser، رایجترین نوع حمله MitM است که در آن حملهکنندگان بر روی عفونت مرورگر تمرکز دارند و بدافزار پروکسی مخرب را به دستگاه قربانی تزریق میکنند. این بدافزار معمولاً از طریق ایمیلهای فیشینگ معرفی میشود. هدف اصلی این حملات، دزدیدن اطلاعات مالی است با این که ترافیک کاربر را به سوی یک وبسایت بانکی یا مالی منحرف میکنند.

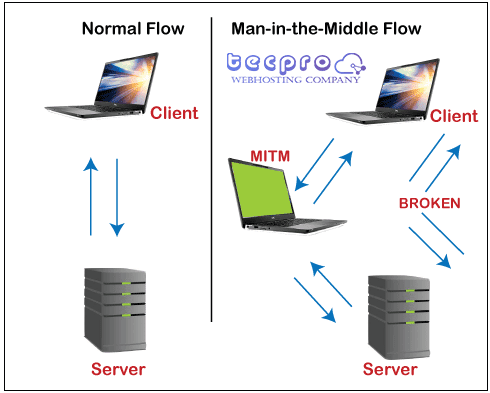

حملات Man-in-the-Middle (MITM) نوعی حمله سایبری است که در آن مهاجم بهطور مخفیانه وارد ارتباط بین دو طرف (معمولاً کاربر و سرور) میشود و دادههای رد و بدل شده را شنود یا تغییر میدهد. این حملات میتوانند به سرقت اطلاعات حساس و آسیب به امنیت شبکه منجر شوند. در این نوع حملات، مهاجم معمولاً بین کاربر و سرور قرار میگیرد و ترافیک شبکه را رهگیری میکند.

برای مثال، تصور کنید که در حال ورود به حساب بانکی آنلاین خود هستید. مهاجم با استفاده از یک حمله MITM میتواند بهطور مخفیانه ارتباط بین شما و بانک را قطع کرده و به جای آن، اطلاعات ورودی شما را رهگیری و ذخیره کند. به این ترتیب، مهاجم میتواند به اطلاعات حساس شما دسترسی پیدا کند و از آن برای اهداف مالی خود استفاده کند.

پیشنهاد مطالعه: هاست ابری: راهکاری انعطاف پذیر و با کارایی بالا برای سازمانها

حملات Man-in-the-Middle (MITM) در سال ۲۰۲۴: پیشبینیها و نگرانیها

1. افزایش حملات MITM مبتنی بر هوش مصنوعی:

هوش مصنوعی (AI) میتواند به هکرها در خودکارسازی حملات MITM و هدفگیری دقیقتر قربانیان کمک کند. الگوریتمهای یادگیری ماشین میتوانند الگوهای رفتار آنلاین کاربران را تجزیه و تحلیل کنند و نقاط ضعف امنیتی را شناسایی کنند تا احتمال موفقیت حملات را افزایش دهند.

2. سوء استفاده از فناوریهای نوظهور:

فناوریهای نو ظهوری مانند اینترنت اشیاء (IoT) و شبکههای 5G میتوانند اهداف جدیدی برای حملات MITM ایجاد کنند. دستگاههای IoT اغلب از امنیت ضعیفی برخوردار هستند و میتوانند به راحتی توسط هکرها برای شنود ترافیک شبکه و سرقت اطلاعات مورد سوء استفاده قرار گیرند. شبکههای 5G نیز به دلیل ظرفیت بالای داده و تأخیر کم، میتوانند برای حملات MITM پیچیدهتر مورد استفاده قرار گیرند.

3. افزایش حملات فیشینگ و مهندسی اجتماعی:

حملات فیشینگ و مهندسی اجتماعی میتوانند برای فریب کاربران به منظور افشای اطلاعات حساس یا کلیک بر روی لینکهای مشکوک که نصب بدافزار یا هدایت کاربران به وبسایتهای جعلی را امکانپذیر میکند، مورد استفاده قرار گیرند. این اطلاعات میتوانند سپس برای انجام حملات MITM مورد استفاده قرار گیرند.

4. کمبود آگاهی و آموزش:

بسیاری از کاربران هنوز از خطرات حملات MITM آگاه نیستند و نمیدانند چگونه از خود در برابر آنها محافظت کنند. این کمبود آگاهی میتواند کاربران را به اهداف آسانی برای هکرها تبدیل کند.

پیشنهاد مطالعه: افزایش سرعت وردپرسی آسان (بدون کدنویسی) 2024

10 نمونه از حملات واقعی مرد میانی (MITM)

حمله TJ Maxx: در سال 2009، هکرها با استفاده از WiFi جعلی در فروشگاههای TJ Maxx، Marshalls و Savers، اطلاعات کارتهای اعتباری میلیونها مشتری را به سرقت بردند.

حمله بارنیز: در سال 2012، هکرها با استفاده از WiFi جعلی در فروشگاههای Barney’s New York، اطلاعات کارتهای اعتباری مشتریان را به سرقت بردند.

حمله موسسه ملی سلامت: در سال 2013، هکرها با نفوذ به سیستمهای کامپیوتری موسسه ملی سلامت (NIH)، اطلاعات مربوط به سلامت میلیونها نفر را به سرقت بردند.

حمله Heartbleed: در سال 2014، نقص امنیتی Heartbleed فاش شد که به هکرها اجازه میداد اطلاعات حساس را از وبسایتهای آسیبپذیر سرقت کنند.

حمله DNSSEC: در سال 2015، هکرها با حمله به سیستم Domain Name System Security Extensions (DNSSEC)، ترافیک اینترنت را به وبسایتهای جعلی هدایت کردند.

حمله WannaCry: در سال 2017، بدافزار WannaCry صدها هزار کامپیوتر را در سراسر جهان آلوده کرد و از قربانیان برای رمزگشایی اطلاعاتشان باجگیری کرد.

حمله NotPetya: در سال 2017، بدافزار NotPetya کامپیوترهای را در سراسر جهان آلوده کرد و میلیاردها دلار خسارت به بار آورد.

حمله APT29: گروه هکری APT29، که به عنوان Cozy Bear یا Dukes نیز شناخته میشود، به طور مداوم به دولتها و سازمانهای سراسر جهان حمله میکند.

حمله SolarWinds: در سال 2020، هکرها با نفوذ به نرمافزار SolarWinds Orion، به سیستمهای کامپیوتری هزاران سازمان دولتی و خصوصی در سراسر جهان دسترسی پیدا کردند.

حمله Hafnium: در سال 2021، هکرها با استفاده از نقص امنیتی در نرمافزار Microsoft Exchange Server، به سرورهای ایمیل دهها هزار سازمان حمله کردند.

نقض دادههای Equifax: در سال 2017، یکی از بزرگترین شرکتهای گزارش دهنده اعتبار، Equifax، دچار یک نقض داده عظیم شد که اطلاعات مالی حدود 150 میلیون نفر در ایالات متحده را فاش کرد. این نقض به دلیل عدم بهروزرسانی یک آسیبپذیری شناختهشده توسط Equifax رخ داد.

علاوه بر این نقض، مشخص شد که برنامههای تلفن همراه این شرکت همیشه از HTTPS استفاده نمیکردند، که به هکرها اجازه میداد تا با دسترسی کاربران به حسابهای خود، دادههای آنها را رهگیری کنند.Superfish: در سال 2015، کامپیوترهای Lenovo با یک نرمافزار تبلیغاتی از پیش نصب شده به نام Superfish Visual Search عرضه شدند که کاربران را در برابر حملات MitM آسیبپذیر میکرد. این نرمافزار تبلیغات را در ترافیک وب رمزگذاریشده کاربر تزریق میکرد. در فوریه 2015، نسخه بهروزرسانی شده Microsoft Windows Defender این آسیبپذیری را رفع کرد.

DigiNotar: DigiNotar یک شرکت هلندی صادر کننده گواهیهای امنیتی دیجیتال، در سال 2011 مورد حمله قرار گرفت و یک عامل مخرب به 500 گواهی برای وبسایتهای برجسته مانند Google و Skype دسترسی پیدا کرد. این عامل مخرب با فریب کاربران برای ورود رمز عبور در وبسایتهای جعلی که به جای وبسایتهای واقعی ظاهر میشدند، از تاکتیکهای حمله MitM استفاده کرد. DigiNotar در نهایت برای جبران خسارات ناشی از این نقض داده، اعلام ورشکستگی کرد.

اینها فقط چند نمونه از حملات واقعی مرد میانی هستند. با پیشرفت تکنولوژی، هکرها روشهای جدیدی را برای انجام این نوع حملات ابداع میکنند.

پیشنهاد مطالعه: ده راهکار افزایش امنیت وردپرس ۲۰۲۳

انواع حملات MITM

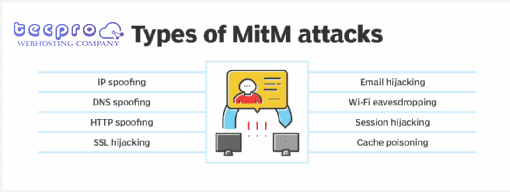

برای دسترسی به دستگاهها و اطلاعات حساس، جنایتکاران سایبری از راههای زیر برای انجام حملات MitM استفاده میکنند:

- تقلب پروتکل اینترنت: مانند سرقت هویت، در تقلب آدرس آی پی، جنایتکاران سایبری منبع آدرس IP یک وبسایت، آدرس ایمیل یا دستگاه را تغییر میدهند به منظور پنهان کردن آن. این باعث فریب کاربران میشود که فکر میکنند با یک منبع قانونی در تعامل هستند و اطلاعات حساسی که در حین تراکنش به اشتراک میگذارند به جای آن به جنایتکاران سایبری منتقل میشود.

- تقلب سیستم نام دامنه: این نوع حمله Man-in-the-Middle است که جنایتکاران نامهای دامنه را تغییر میدهند تا ترافیک را به وبسایتهای جعلی هدایت کنند. کاربران ممکن است فکر کنند که به یک وبسایت امن و قابل اعتماد دسترسی دارند، اما به جای آن، در یک وبسایت که توسط جنایتکاران سایبری اداره میشود، فرود میآیند. هدف اصلی پشت تقلب سیستم نام دامنه، تغییر مسیر ترافیک به یک وبسایت جعلی یا به دست آوردن اطلاعات ورود کاربر است.

- تقلب HTTP: پروتکل HTTP نمایانگر ارتباطات اینترنت امن است. HTTPS وبسایت ایمن و قابل اعتمادی را نشان میدهد. در حمله تقلب HTTPS، یک جلسه مرورگر به یک وبسایت غیر امن یا مبتنی بر HTTP بدون دانش یا رضایت کاربر هدایت میشود. جنایتکاران سایبری میتوانند از این راه تغییرات را مشاهده کنند و اطلاعات شخصی به اشتراک گذاشته شده را از طریق این هدایت دزدیده و دزدیده کنند.

- ربودن امنیت لایه سوکتهای امن: SSL یک پروتکل است که ارتباط رمزنگاری شده بین یک مرورگر و وبسرور را برقرار میکند. در هنگام ربودن امنیت لایه سوکتهای امن، یک جنایتکار سایبری ممکن است از یک کامپیوتر دیگر و یک سرور امن برای رهگیری تمام اطلاعاتی که بین سرور و کامپیوتر کاربر انتقال مییابد، استفاده کند.

- ربودن ایمیل: این یک نوع حمله Man-in-the-Middle است که جنایتکاران ایمیلهای بانکی و سایر موسسات مالی را کنترل میکنند تا هرگونه تراکنشی که کاربران انجام میدهند را نظارت کنند. جنایتکاران ممکن است حتی آدرس ایمیل بانک را جعل کرده و دستوراتی را به مشتریان بفرستند که منجر به انتقال پول آن شود، به صورت ناخواسته به جنایتکاران سایبری.

- گوش دادن به وایفای: این حمله MitM یکی از عوامل خطرناکی است که توسط وایفایهای عمومی ایجاد میشود. در این حمله، کاربران وایفای عمومی را فریب میدهند تا به شبکهها و نقاط دسترسی وایفای مخرب متصل شوند. جنایتکاران سایبری این کار را با ایجاد اتصالهای وایفای با نامهایی که به نامهای کسب و کارهای مجاور شبیهسازی شدهاند، انجام میدهند.

- ربودن جلسات: همچنین به عنوان دزدیدن کوکی مرورگر شناخته میشود، این رفتار بد معمولاً در زمانی رخ میدهد که جنایتکاران سایبری اطلاعات شخصی و رمزعبورهای ذخیره شده در کوکیهای جلسه مرورگر را دزدیده و سرقت میکنند. گاهی اوقات، جنایتکاران سایبری میتوانند به طور بینهایت به منابع ذخیره شده در دستگاههای کاربران دسترسی پیدا کنند. به عنوان مثال، آنها ممکن است اطلاعات شخصی و هویت کاربران را دزدیده و خرید کنند یا پول را از حسابهای بانکی آنها بدزدند.

- زنگ زدن ذخیره آدرس. به عنوان زنگ زدن ذخیره آدرس یا مسمومکردن آدرس Resolution Protocol، یا ARP، این حمله MitM مدرن و محبوب امروزی امکان میدهد تا جنایتکاران سایبری که در همان زیر شبکه با قربانیان هستند به تمام ترافیکی که بین آنها روت میشود گوش فرا دهند.

این روشها فقط چند مثال از حملات MitM هستند که جنایتکاران سایبری از آنها استفاده میکنند تا به اطلاعات حساس کاربران دسترسی یابند. استفاده از راهکارهای امنیتی مناسب و آموزش کاربران میتواند به جلوگیری از این حملات و حفاظت از اطلاعات شخصی کاربران کمک کند.

پیشنهاد مطالعه: کاوش در CSRF: چگونه حملات مخرب وب را شناسایی کنیم؟

روشها مورد استفاده در حملات MITM

جعل DNS

مهاجم میتواند با تغییر آدرسهای DNS، کاربران را به سایتهای جعلی هدایت کند. به عنوان مثال، وقتی کاربری تلاش میکند وارد حساب بانکی خود شود، مهاجم میتواند آدرس DNS را به سایت جعلی تغییر دهد که ظاهراً شبیه به وبسایت بانک است، اما در واقع اطلاعات وارد شده توسط کاربر به دست مهاجم میرسد.

جعل ARP

با استفاده از پیامهای ARP جعلی، مهاجم میتواند ترافیک شبکه را به سمت خود هدایت کند. بهعنوان مثال، مهاجم میتواند بهطور جعلی اعلام کند که آدرس MAC طرف مقابل به آدرس MAC خود تغییر کرده است، و در نتیجه، تمام ترافیک ارسالی به طرف مقابل از طریق مهاجم عبور خواهد کرد، که این امر امکان جمعآوری اطلاعات حساس را فراهم میکند.

جعل HTTPS

مهاجم میتواند با ایجاد گواهینامههای SSL/TLS جعلی، ارتباطات رمزنگاری شده را رهگیری کند. بهعنوان مثال، مهاجم میتواند یک گواهینامه SSL جعلی را به کاربران ارائه دهد که بنظر میرسد از یک موسسه معتبر صادر شده است، اما در واقع از طرف مهاجم است، و بهاین ترتیب مهاجم قادر است اطلاعات رمزنگاری شده بین کاربر و سرور را مشاهده کند.

Wi-Fi ناامن

مهاجم میتواند با ایجاد یک نقطه دسترسی Wi-Fi جعلی، کاربران را به اتصال به آن ترغیب کند. بهعنوان مثال، مهاجم میتواند یک نقطه دسترسی Wi-Fi به نام یک کافه یا هتل در نزدیکی یک مکان عمومی ایجاد کند، و کاربران را به اتصال به آن تشویق کند. در نتیجه، تمام ترافیک ارسالی توسط کاربران از طریق مهاجم عبور خواهد کرد و اطلاعات حساس آنها در معرض خطر قرار خواهد گرفت.

پیشنهاد مطالعه: کشینگ چیست؟ افزایش سرعت وب با ذخیره سازی محتوا

خطرات حاصل از حملات MITM

حملات MITM میتوانند به مشکلات جدی منجر شوند که امنیت و حریم خصوصی کاربران را به خطر میاندازند:

سرقت اطلاعات شخصی و مالی: مهاجمان میتوانند اطلاعات حساس مانند رمزهای عبور، شمارههای کارتهای اعتباری و اطلاعات بانکی را سرقت کنند. این اطلاعات میتواند برای انجام تقلبهای مالی و سوء استفادههای مختلف مورد استفاده قرار گیرد.

نقض حریم خصوصی: حملات MITM میتوانند به دسترسی غیرمجاز به مکالمات خصوصی و دادههای شخصی منجر شوند. این موضوع میتواند برای کاربران عواقب جدی داشته باشد، از جمله افشای اطلاعات محرمانه و سوء استفادههای احتمالی.

تغییر دادهها: مهاجمان میتوانند دادههای رد و بدل شده بین طرفین را تغییر دهند، که میتواند به اشتباهات و خسارات مالی منجر شود. تغییر اطلاعات در مسیر انتقال میتواند به انجام تراکنشهای جعلی و تغییر محتوای پیامها بینجامد.

پیشنهاد مطالعه: چرا باید وبسایت داشته باشیم؟ ۱۵ دلیل مهم !!

ابزارهای مورد استفاده در حمله Man-in-the-Middle

حملات MITM ممکن است با استفاده از نرمافزارهای مختلف و ابزارهای تخصصی صورت بگیرد که به مهاجمان امکان میدهد به طور موثر ترافیک شبکه را رصد و کنترل کنند. این نرمافزارها و ابزارها اغلب با استفاده از تکنولوژیهای پیشرفته ایجاد شدهاند و مهاجمان را قادر میسازند تا به صورت خودکار و یا از راه دور از فاصله دسترسی به دادههای شبکهای را داشته باشند، بدون اینکه کاربران یا مدیران سیستم به این موضوع آگاه شوند. به عنوان مثال، ابزارهایی مانند Ettercap، Wireshark، Cain & Abel و BetterCAP از جمله نرمافزارهایی هستند که مهاجمان برای انجام حملات MITM استفاده میکنند. این ابزارها قابلیتهای متنوعی از جمله تغییر ترافیک، رصد پیامها، تزریق داده و حتی کنترل ارتباطات را فراهم میکنند.

برخی از ابزارهای رایج که برای انجام حملات MITM استفاده میشوند عبارتند از:

Ettercap: ابزاری قدرتمند برای انجام حملات MITM که قابلیت کار با پروتکلهای مختلف شبکه را دارد. این ابزار میتواند ترافیک شبکه را شنود و تغییر دهد و برای حملات ARP spoofing بسیار مؤثر است.

Wireshark: ابزاری برای تحلیل و شنود ترافیک شبکه که میتواند برای شناسایی حملات MITM مورد استفاده قرار گیرد. این ابزار به تحلیل دقیق بستههای داده شبکه کمک میکند و به کاربران اجازه میدهد ترافیک غیرعادی را شناسایی کنند.

Cain & Abel: ابزاری چند منظوره که میتواند برای شنود، کرک کردن رمزهای عبور و انجام حملات MITM استفاده شود. این ابزار توانایی شنود ترافیک شبکه، تجزیه و تحلیل پروتکلها و استخراج اطلاعات حساس را دارد.

BetterCAP: ابزاری پیشرفته برای حملات MITM که قابلیت کار با پروتکلهای مختلف شبکه و تغییر ترافیک را دارد. این ابزار با امکانات گسترده خود برای حملات پیچیده MITM مناسب است و میتواند ترافیک HTTP، HTTPS و حتی شبکههای Wi-Fi را هدف قرار دهد.

پیشنهاد مطالعه: کلیک دزدی (Clickjacking) چیست و چگونه از آن در امان بمانیم؟

راههای محافظت در برابر حملات MITM برای کاربران

1. استفاده از اتصالات امن:

استفاده از اتصالات امن مانند اتصالات VPN (شبکه خصوصی مجازی) یا اتصالات HTTPS به جای HTTP میتواند از حملات MITM جلوگیری کند. VPN ارتباط رمزنگاری شده بین دستگاه کاربر و اینترنت فراهم میکند و اتصال HTTPS اطمینان حاصل میکند که ارتباطات بین کاربر و سرورها رمزنگاری شده و امن است.

2. بروزرسانی و استفاده از نرمافزارهای امنیتی:

مطمئن شوید که سیستم عامل و نرمافزارهای خود را بهروزرسانی کرده و از نرمافزارهای امنیتی معتبر مانند آنتی ویروس و فایروال استفاده کنید. این نرمافزارها میتوانند به شناسایی و جلوگیری از حملات MITM کمک کنند.

3. اعتماد به منابع امن:

هنگامی که وارد سایتها یا ارتباطات حساس میشوید، مطمئن شوید که به منابع امن اعتماد میکنید. از اتصالات امن (مانند HTTPS) اطمینان حاصل کنید و از سایتهایی که دارای گواهی SSL/TLS معتبر هستند استفاده کنید.

4. آگاهی از نشانگرهای امنیتی:

آموزش دادن به کاربران در مورد نشانگرهای امنیتی مانند قفل SSL در مرورگر و اطمینان از وجود “https://” در آدرس سایت میتواند به آنها کمک کند تا از اتصالات امن استفاده کنند و از حملات MITM جلوگیری کنند.

5. استفاده از فایروال:

استفاده از فایروالهای سختافزاری یا نرمافزاری میتواند از حملات MITM جلوگیری کند. این فایروالها میتوانند ترافیک شبکه را بررسی کرده و هشدارهای لازم را به کاربران ارائه دهند در صورتی که فعالیت مشکوک شناسایی شود.

پیشنهاد مطالعه: چگونه اولین وبسایت خود را بسازیم ؟ راهنمای جامع ساخت وبسایت

راههای محافظت در برابر حملات MITM برای وبسایتها

1. استفاده از اتصالات امن:

استفاده از اتصالات امن مانند HTTPS برای ارتباط با وبسایتها ضروری است. این استاندارد ارتباط رمزنگاری شده بین مرورگر کاربر و سرور وب فراهم میکند، که اطلاعات را در حین انتقال از مهاجمان محافظت میکند.

2. بروزرسانی و مانیتورینگ امنیتی:

مطمئن شوید که تمامی نرمافزارها، سیستم عامل و قالبهای مورد استفاده برای وبسایتها بهروزرسانی شده باشند. همچنین، استفاده از ابزارهای مانیتورینگ امنیتی مانند فایروالها و سیستمهای شناسایی تهدیدهای امنیتی میتواند به شناسایی و جلوگیری از حملات MITM کمک کند.

3. استفاده از HSTS:

HSTS یا Strict Transport Security به وبسرور اجازه میدهد تا مرورگرها را به ارتباط امن با وبسایت تشویق کند، حتی اگر اولین درخواست بهصورت غیرایمن باشد. با فعالسازی HSTS، این اجازه به مرورگرها داده میشود که تمامی ارتباطات را با استفاده از HTTPS برقرار کنند و از حملات MITM جلوگیری کنند.

4. اعتماد به منابع معتبر:

مطمئن شوید که از منابع معتبر و امن برای دریافت فایلها و اجرای کدها استفاده میکنید. عدم اعتماد به منابع مشکوک میتواند باعث اجرای کدهای مخرب و وارد شدن به سیستمها شود.

5. ارائه آموزشهای امنیتی:

ارائه آموزشهای مرتبط با امنیت به تیم فنی و کاربران میتواند کمک کند تا افراد از راههای محافظتی در برابر حملات MITM آگاه شوند و اقدامات لازم را برای محافظت از اطلاعات انجام دهند.

6. مانیتورینگ و ثبت وقایع:

مانیتورینگ مستمر ترافیک وبسایت و لاگ (Logging) میتواند به شناسایی حملات MITM و وقوع حوادث امنیتی کمک کند. این اطلاعات میتواند به تجزیه و تحلیل تهدیدها و اتخاذ اقدامات مناسب برای جلوگیری از حملات آینده کمک کند.

پیشنهاد مطالعه: راهنمای جامع انتخاب نام دامنه بهینه برای وبسایت

نتیجهگیری

حملات Man-in-the-Middle یکی از خطرناکترین انواع حملات سایبری هستند که میتوانند به سرقت اطلاعات حساس و نقض حریم خصوصی منجر شوند. با استفاده از پروتکلهای امن، اجتناب از شبکههای عمومی و ناامن، و آموزش کاربران میتوان از این نوع حملات جلوگیری کرد. هوشیاری و احتیاط کلید اصلی محافظت در برابر حملات MITM است.

پیشنهاد مطالعه: جنگو چیست ؟ آموزش نصب django